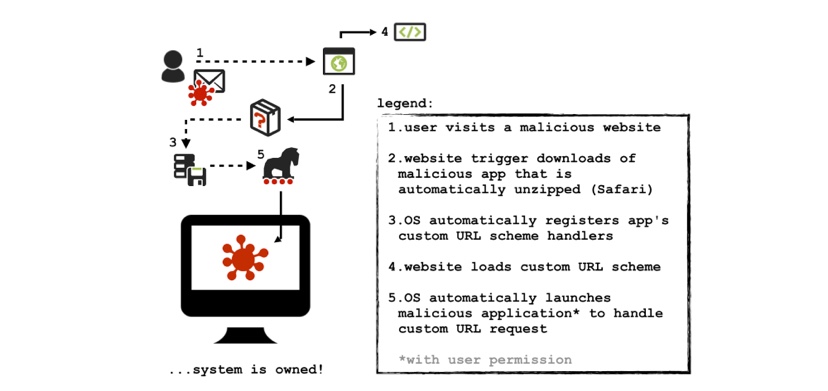

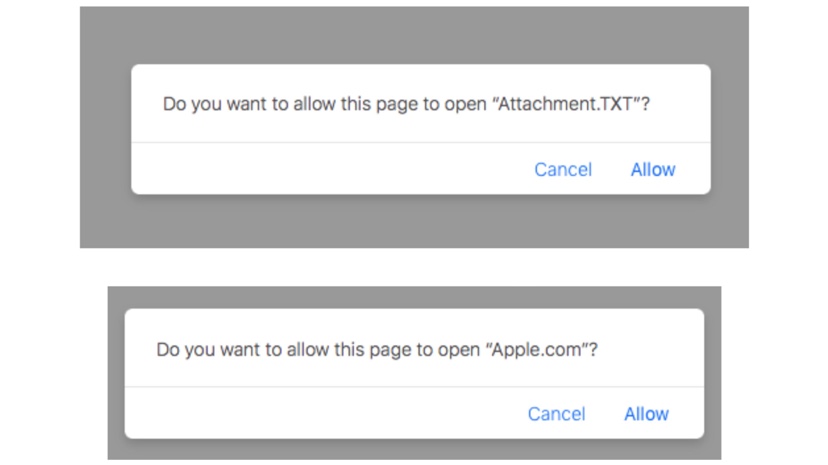

セキュリティ研究者のPatrick Wardle氏は、上のスクリーンショットにある「Do you want to allow」ポップアップの背後にあるドキュメントハンドラとカスタムURLスキームを使用し、macOSの脆弱性問題をついて、macOSユーザをリモートでウィルスもしくはマルウェアに感染させる方法を紹介しています。

カスタムURLスキームによるmacOSリモートエクスプロイト問題が発覚

Wardle氏は、カスタムAPTがURLスキームを悪用してmacOSターゲットをリモートから感染させる方法を説明しています。

macOSでは、アプリケーションは、さまざまなドキュメントタイプやカスタムURLスキームをサポートしています。

たとえば、.pdfドキュメントをダブルクリックすると、ドキュメントを処理するためにPreview.appが起動します。またはブラウザでMac App Storeにあるアプリケーションへのリンクをクリックすると、App Store.appが起動してその要求を処理します。

Wardle氏は、これらのスキームが開発の観点からどのように設定されているかを深く掘り下げ、次にカスタムURLスキームを使用してMacユーザーをリモートでウィルスもしくはマルウェアを感染させられる方法を発見しました。

ターゲットが悪意のあるWebサイトにアクセスすると、悪意のあるアプリケーションを含むアーカイブ(.zip)ファイルのダウンロードが自動で開始されます。 MacユーザーがSafariを使用している場合、「安全な」ファイルを自動的に開く仕組みとなっているため、ダウンロード後、自動的に解凍されます。これは、悪意のあるアプリケーション(圧縮されたzipアーカイブのみ)がユーザーのファイルシステムにウィルスを感染させてしまう可能性があります。

これは、問題のWebページがそのURLスキームの処理を担当するアプリケーションを開くことを許可するかどうかをSafariがユーザーに確認するタイミングで発生します。Safariはユーザーにこれを「許可」または「キャンセル」するよう要求しますが、プロンプトのテキストは攻撃者によって制御されているため、容易に許可されてしまう可能性があります。

MacOSユーザーが取ることができる防御策は、ダウンロードしたファイルの自動解凍を無効にすることです。 方法は、

Safariのヘッダーの下にある[環境設定]をクリックし、[全般]タブを選択し、[ダウンロード後に安全なファイルを開く]チェックボックスをオフにします。

この問題に関する詳細は、Wardleのブログ記事を参照してください。