セキュリティ研究者は、Microsoft Outlookの重大の脆弱性について詳細情報を公開しています。Microsoft Outlookの脆弱性(CVE-2018-0950)により、ハッカーはユーザーのWindowsログイン情報などの機密情報を盗み出せてしまう可能性があります。

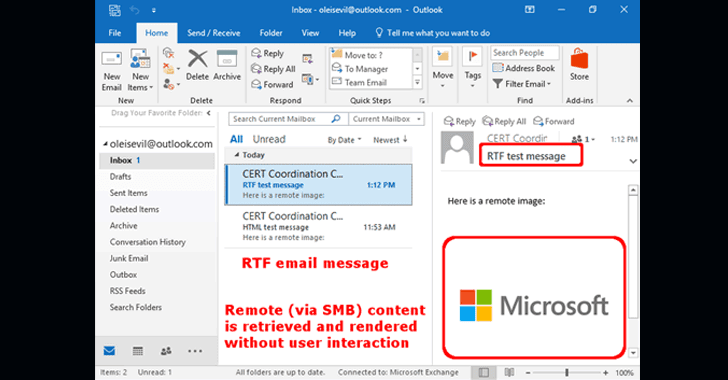

CERT Coordination Center(CERT / CC)のWill Dormannによって発見されたこの脆弱性は、RTF(Rich Text Format)電子メールメッセージがプレビューされ、自動的にSMB接続が開始されるとMicrosoft OutlookがリモートホストのOLEコンテンツをレンダリングしてしまう問題になります。

Microsoft Outlookの問題から、ハッカーは簡単にWindowsのパスワードを盗める?

リモート攻撃者は、攻撃者が制御するSMBサーバーからロードされたリモートホストのイメージファイル(OLEオブジェクト)を含むRTF電子メールを対象ユーザーに送信することにより、この脆弱性を悪用できる可能性があります。

Microsoft Outlookは自動的にOLEコンテンツをレンダリングするため、シングルサインオン(SSO)を使用するSMBプロトコルから、ハッカーの用意したリモートサーバーとの自動認証を開始し、ユーザー名とNTLMv2ハッシュバージョンのパスワードが自動で連携されてしまう可能性があります。

NTLMバージョン2 SMBリレー攻撃

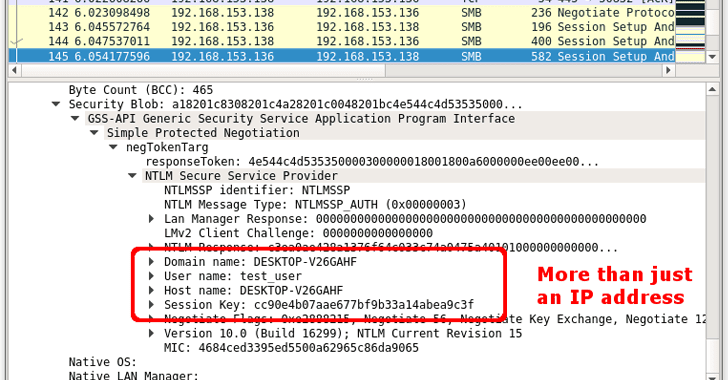

CERTは、「ユーザーのIPアドレス、ドメイン名、ユーザー名、ホスト名、およびパスワードのハッシュがリークする可能性があります。ユーザーのパスワードが複雑でない場合、攻撃者は短時間でパスワードを解読できる可能性があります」と説明しています。

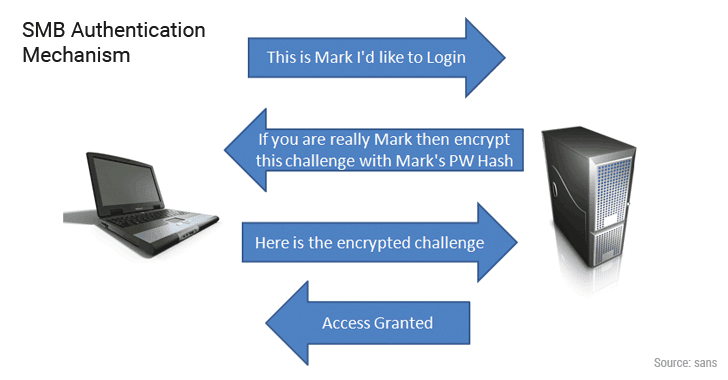

smb認証

これは、次の図に示すように、SMB(Server Message Block)プロトコルによる認証がNTLMチャレンジ/レスポンス認証メカニズムと組み合わせて動作する方法です。

Dormannは2016年11月にMicrosoftの脆弱性を報告し、この問題を修正するために、Microsoft社は2018年4月のパッチ更新で不完全な修正をリリースしまました。

セキュリティパッチは、OutlookがRTF電子メールをプレビューするときにOutlookが自動的にSMB接続を開始するのを防ぐだけですが、この修正によりすべてのSMB攻撃が防止されるわけではありません。

「このパッチを使用しても、ユーザーは上記の攻撃により、犠牲者になる可能性があることに気づくことが重要です」とDormann氏は述べています。

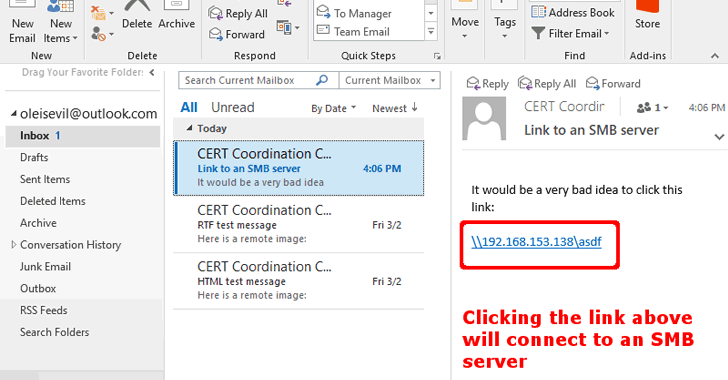

たとえば、電子メールメッセージに「\」で始まるUNCスタイルのリンクがある場合、リンクをクリックすると、指定したサーバーへのSMB接続が開始されます。

最新のマイクロソフトの更新プログラムを既にインストールしている場合は問題ないですが、攻撃者はこの脆弱性を悪用する可能性があります。したがって、Windowsユーザー、特に法人のネットワーク管理者は、この脆弱性を緩和するために以下の手順に従うことをお勧めします。

CVE-2018-0950のMicrosoftアップデートをまだ適用していない場合は、適用する。

着信および発信SMBセッションに使用される特定のポート(445 / tcp、137 / tcp、139 / tcp、137 / udpおよび139 / udp)をブロックします。

NT LAN Manager(NTLM)のシングルサインオン(SSO)認証をブロックする。

ハッシュが盗まれても簡単に解読できない複雑なパスワードを常に使用します(パスワードマネージャを使用してこのタスクを処理できます)。

最も重要なことは、電子メールで提供される疑わしいリンクをクリックしないことです。