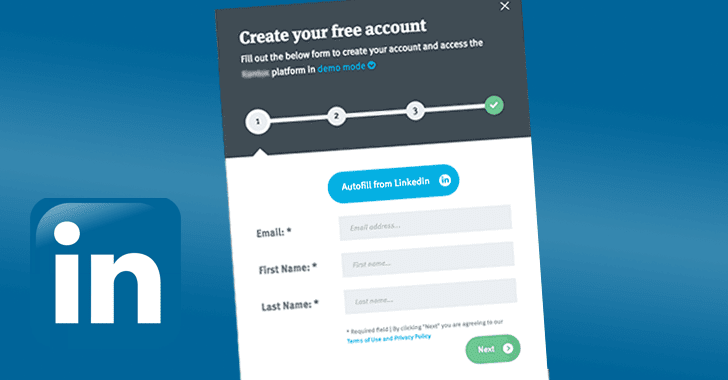

Facebookだけでなく、Linkedinでも、人気のAutoFill機能で発見された新しい脆弱性により、ユーザーのプライバシーに関わる情報を、ユーザーが知らないうちに、第三者のWebサイトに不正に流していた問題が発覚しました。

LinkedInでは、長い間、他のWebサービスが提供する自動入力プラグインがあり、名前、電話番号、メールアドレス、郵便番号、会社名、職種などのプロフィールデータを、LinkedInのユーザーが即座に入力できる機能を提供していました。

LinkedInもプライバシー流出問題が発生!自動入力プラグインでサードパーティのサイトがデータを不正に入手

一般に、この自動入力プラグインは、特に「ホワイトリストに登録されたウェブサイト」でしか機能しませんが、セキュリティ研究者ジャックケーブル氏によると、それだけではないようです。

ケーブル氏は、この機能がシンプルで重要なセキュリティ上の脆弱性があることを発見しました。この脆弱性は、潜在的にあらゆるWebサイト(スクレイパー)がユーザープロファイルデータを秘密裏に取得できるようにできるものだと言います。

正当なウェブサイトでは、ボタンを埋めこむことができるフィールドの近く自動入力ボタンが配置される可能性がありますが、ケーブル氏によれば、攻撃者はウェブサイト上の自動入力機能を秘密裏に使用でき、ユーザーに見えないような形で情報を取得できると言います。

自動入力ボタンがいつ押されるかわからない状態のため、訪れたウェブサイトの一部をクリックすると自動入力が発生し、最終的にはパブリックとプライベートの両方のデータが悪意のあるWebサイトに送信される可能性があったといいます。

攻撃者がLinkedIn Flawを悪用する方法は次のとおりです。

- ユーザーが悪意のあるWebサイトにアクセスし、リンク先の自動入力ボタンiframeが読み込まれます。

- iframeは、ページ全体を占有し、ユーザーには見えないようにスタイルが設定されています。

- ユーザーはそのページの任意の場所をクリックし、LinkedInは自動入力ボタンが押されたと解釈し、ユーザーデータをpostMessage経由で悪意のあるサイトに送信します。

ケーブル氏は4月9日にこの脆弱性を発見し、直ちにLinkedInに通知しました。同社は翌日、この問題を一般ユーザーに通知することなく一時的な修正を行っています。

今回の修正では、LinkedInのオートフィル機能の使用を、LinkedInに広告だすホワイトリスト上のウェブサイトに適応されましたが、修正パッチが不完全で、依然としてホワイトリストに登録されたサイトがユーザーデータを収集できる可能性があるといいます。

この問題を実証するために、ケーブル氏は名前、電子メールアドレス、雇用者、および場所を取得する情報を取得できる実証テストページを作成しました。

*テストページを閲覧する際に、個人情報が表示される可能性がありますのでご注意ください。

この脆弱性に対する完全な修正が4月19日にLinkedInによって公開されていますので、上記のデモページは今は動作しない可能性があります。

LinkedIn社は、4月19日の完全対応をもって声明をだし、「今回の問題を認識し、この機能の不正使用を直ちに防止しました」とコメントしています。